【蓝帽杯2022】取证

本文最后更新于:2023年9月12日 下午

[TOC]

蓝帽杯2022取证

解压密码7(G?fu9A8sdgfMsfsdrfE4q6#cf7af0fc1c

手机取证

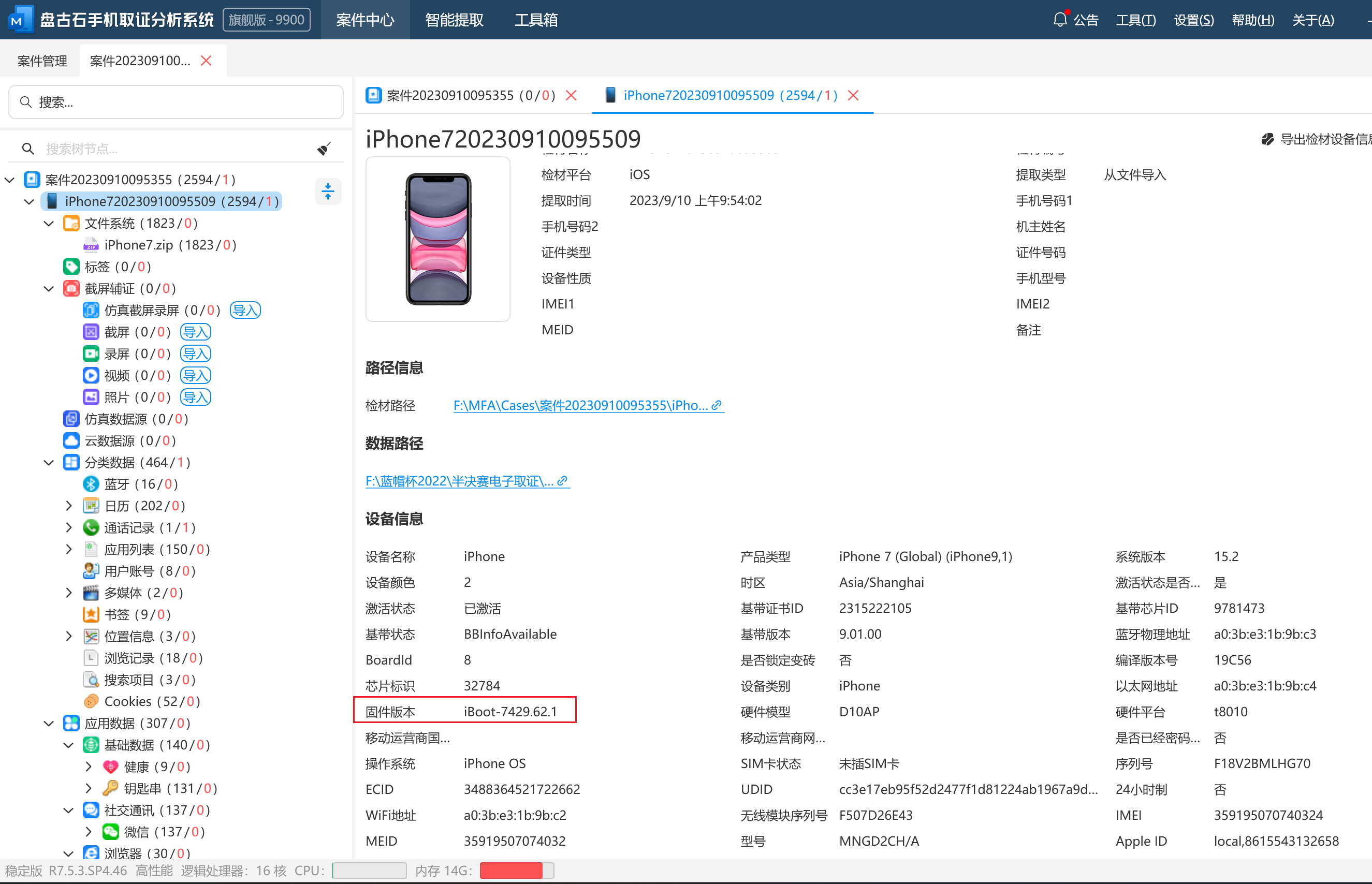

0x01.iPhone手机的iBoot固件版本号

用盘古手机取证打开苹果zip文件即可

iBoot-7429.62.1

0x02.该手机制作完备份UTC+8的时间(非提取时间):(答案参考格式:2000-01-01 00:00:00)

服务器取证

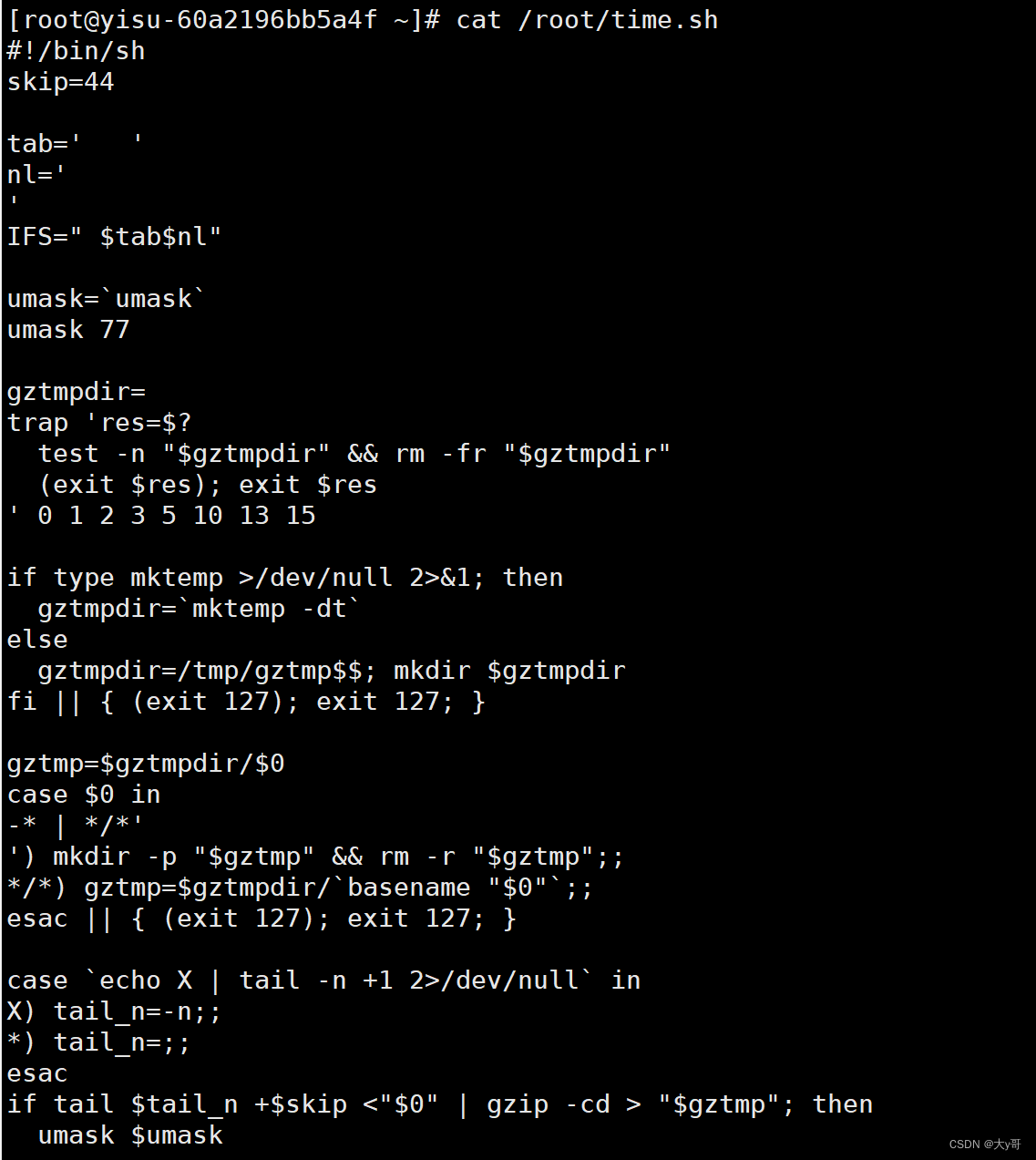

0x01.服务器在启动时设置了运行时间同步脚本,请写出脚本内第二行内容

首先我们可以使用

1 | |

寻找shell脚本

在/root下找到time.sh脚本

我们查看一下:

应该杯gzexe加密过,所以我们加密一下:

1 | |

/usr/sbin/ntpdate time.nist.gov

0x02.服务器在计划任务添加了备份数据库脚本,请写出该脚本的第二行内容。

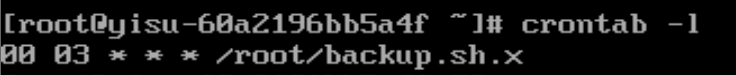

首先使用crontab -l找出定时任务列表:

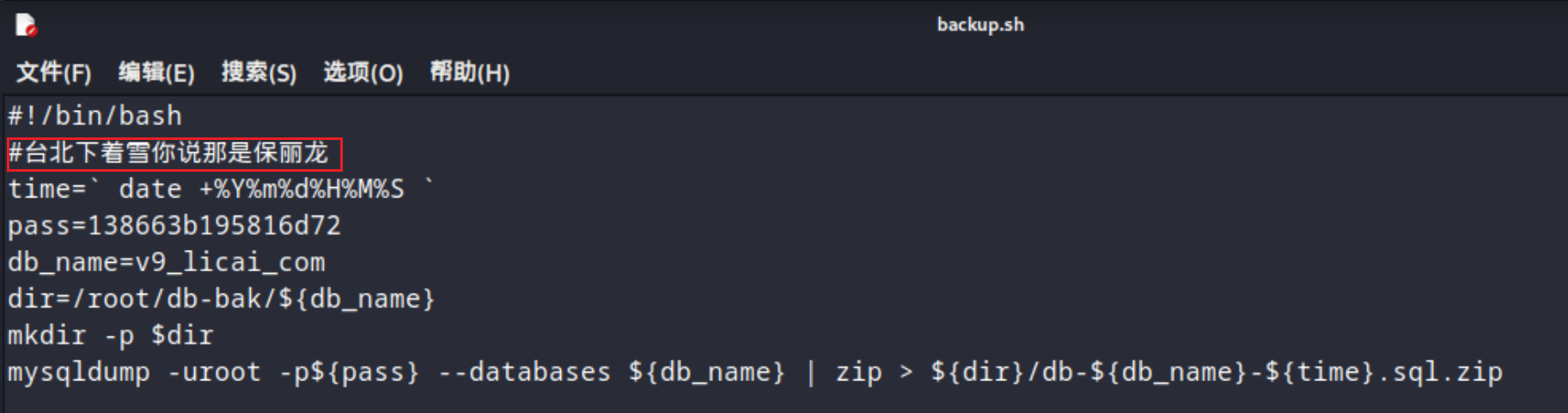

查看一下,发现是乱码的,并且文件后缀为:.sh.x,是经过加密的

这个是shc加密,需要脚本解密:https://github.com/yanncam/UnSHc

./unshc.sh backup.sh.x

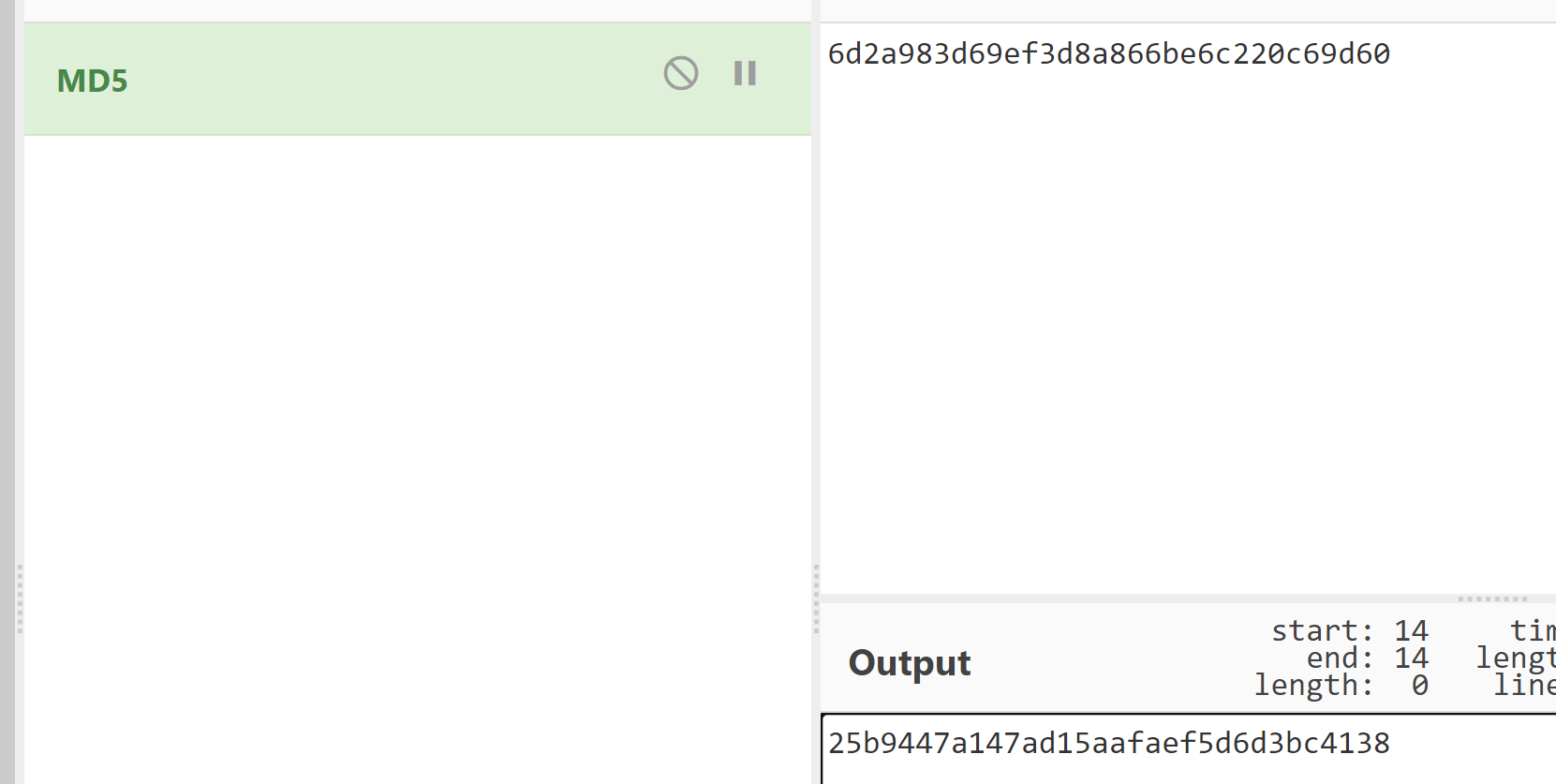

0x03.使用宝塔linux面板的密码加密方式对字符串lanmaobei进行加密,写出加密结果。

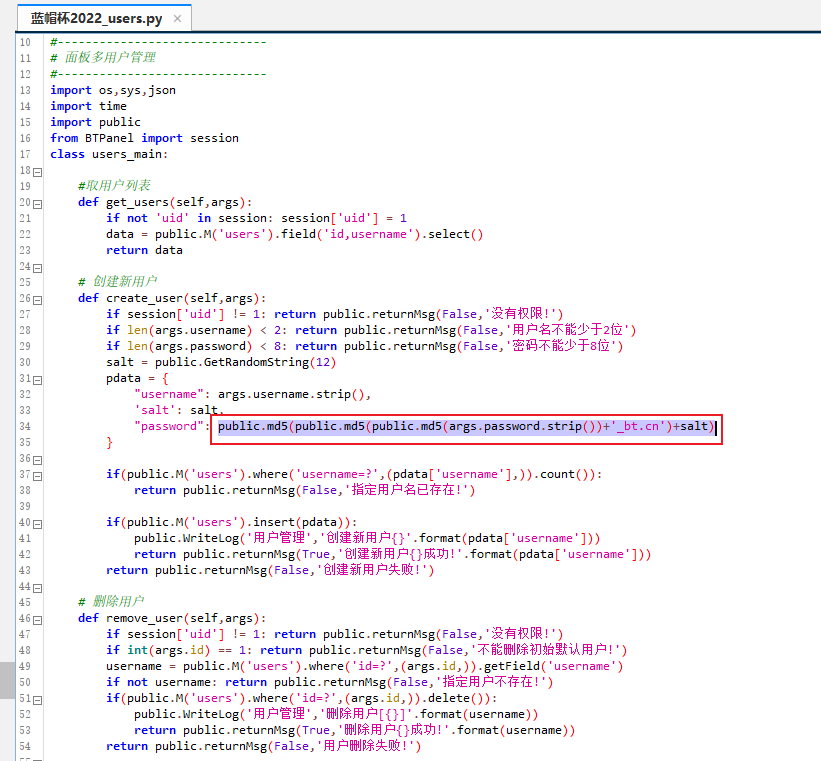

宝塔密码加密的文件路径:/www/server/panel/class/users.py

public.md5(public.md5(public.md5(args.password.strip())+'_bt.cn')+salt)

先md5加密一次,然后值与_bt.cn拼接再md5两次

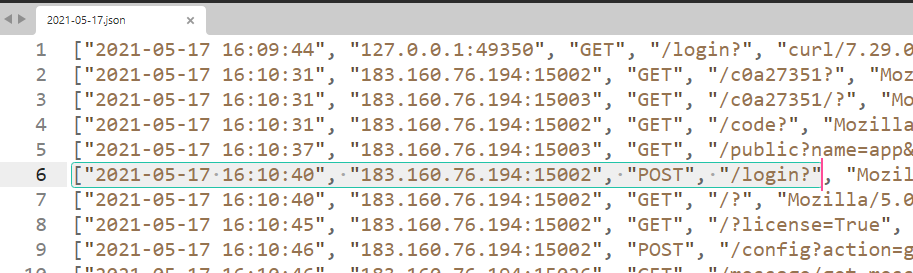

0x04.写出服务器中第一次登录宝塔面板的时间

在绝对路径:\www\server\panel\logs\request中可以找到宝塔面板的访问日志

第一次login发包就是第一次登录时间

0x05.写出宝塔面板的软件商店中已安装软件的个数

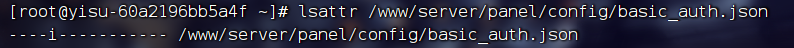

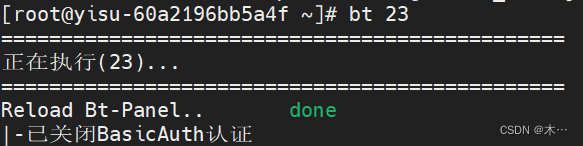

执行命令 bt 11 && bt 12 && bt 13 && bt 23 关闭一些登录限制

否则需要认证,但是执行bt 23时会报错:

1 | |

原因是这个文件没有权限删除,执行命令 lsattr /www/server/panel/config/basic_auth.json

这个i是代表不可修改权限,执行命令 chattr -i /www/server/panel/config/basic_auth.json && rm -rf /www/server/panel/config/basic_auth.json 和bt 23就可以关闭限制了

然后我们登录进去:

总共有6个

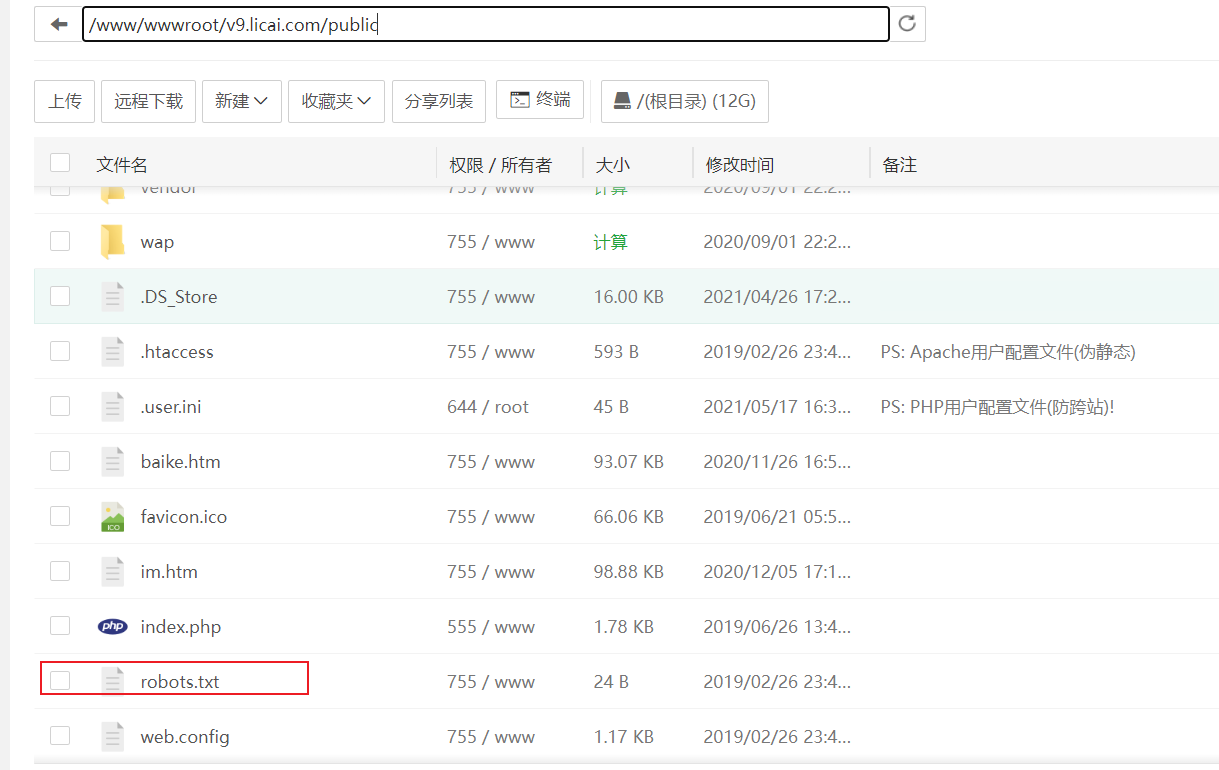

0x06.写出涉案网站(维斯塔斯)的运行目录路径

/www/wwwroot/v9.licai.com/public

我们可以在网页访问到robots.txt,在public目录下

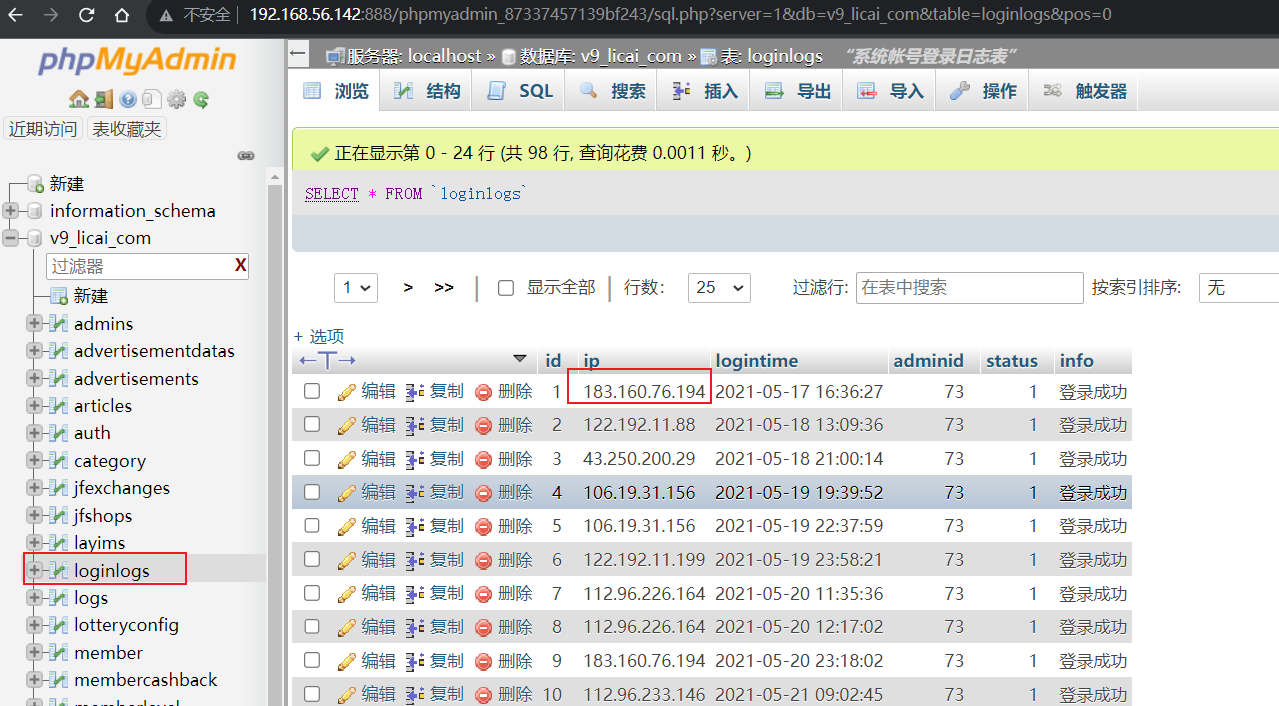

0x07.写出最早访问涉案网站后台的IP地址

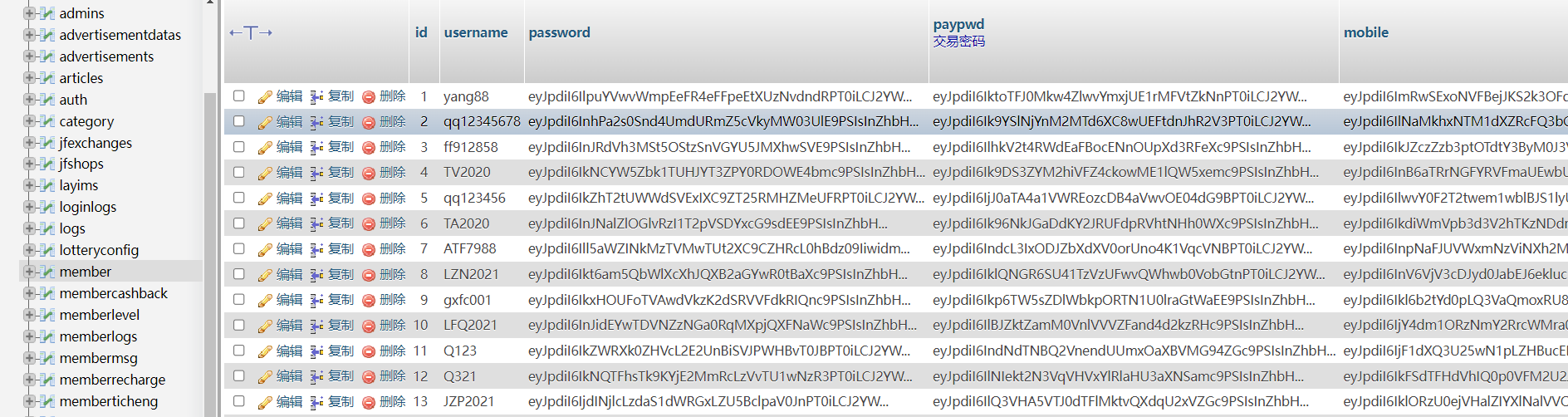

在数据库中可以看到

0x08.写出涉案网站(维斯塔斯)的“系统版本”号

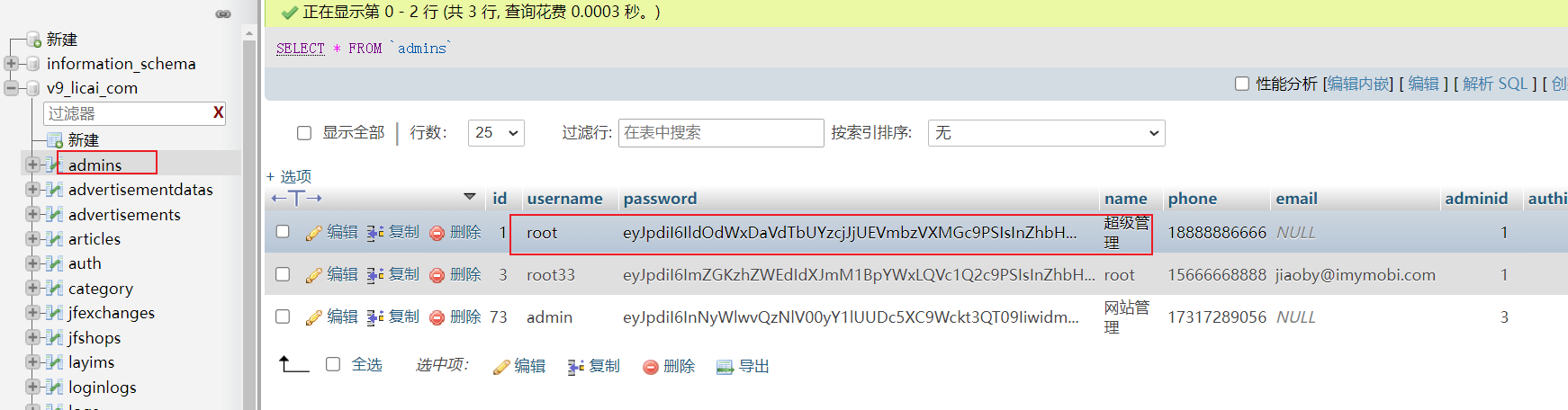

这里我们需要进入后台,我们先查看管理员的账号密码:

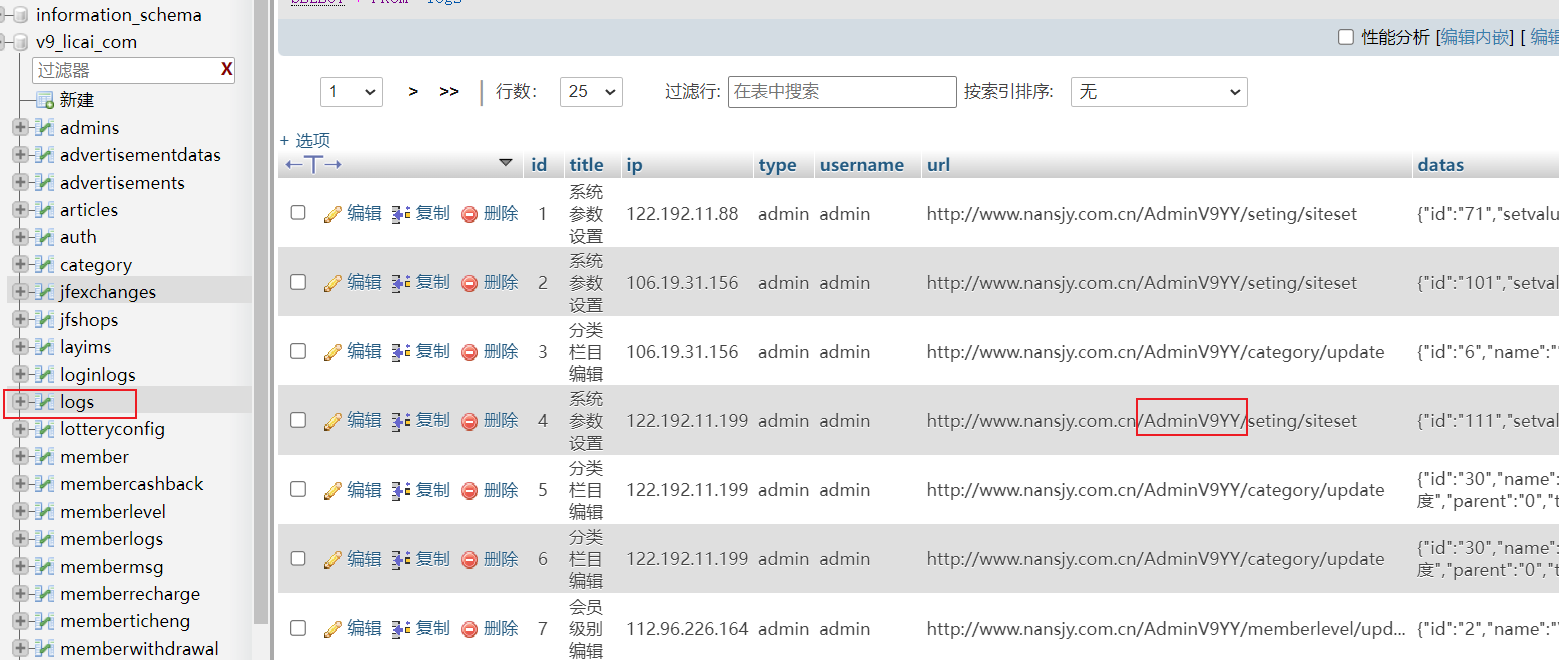

然后我们需要寻找后台地址,

这里我们可以获得一个后台的路径AdminV9YY,具体的路径:

1 | |

但是登录不上去,

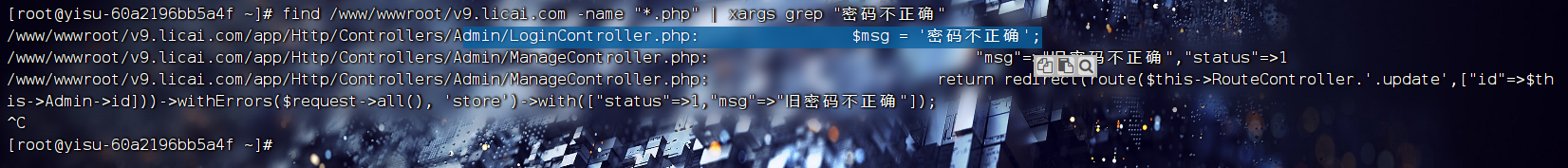

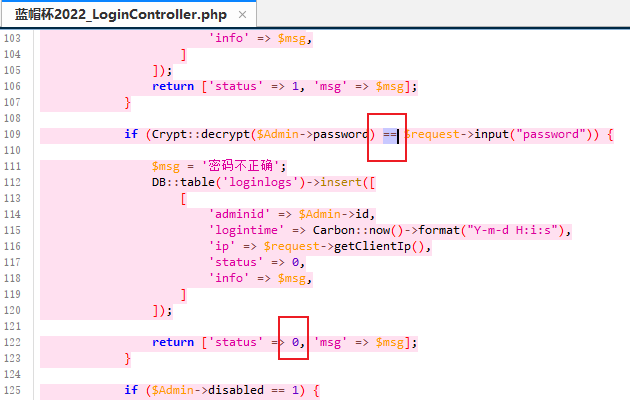

所以我们可以修改登录逻辑,先找到该文件:

1 | |

修改一下:

成功登录进去

0x09.分析涉案网站的会员层级深度,写出最底层会员是多少层

在数据库中member表中,先找出上下级关联字段inviter,invicode,然后通过脚本实现递归,算出层级表

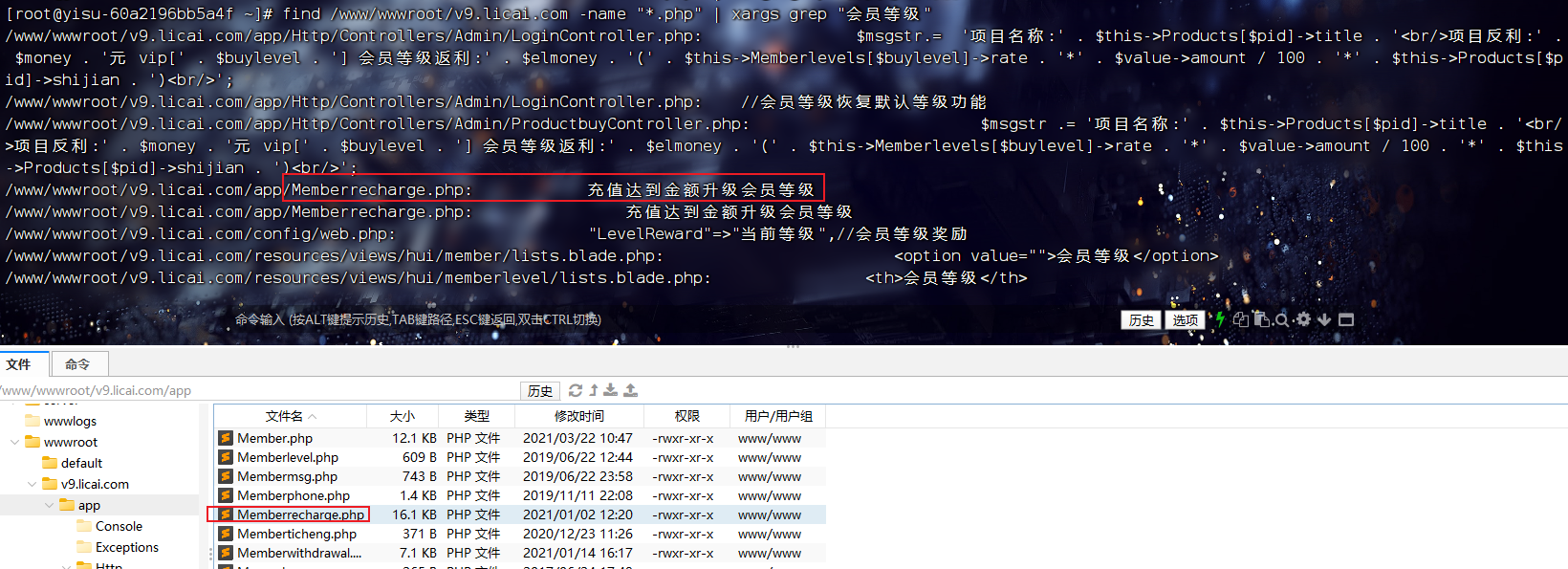

0x10.请写出存放网站会员等级变化制度的网站代码文件的SHA256值

还是直接查找:

1 | |

可以使用python算:

1 | |

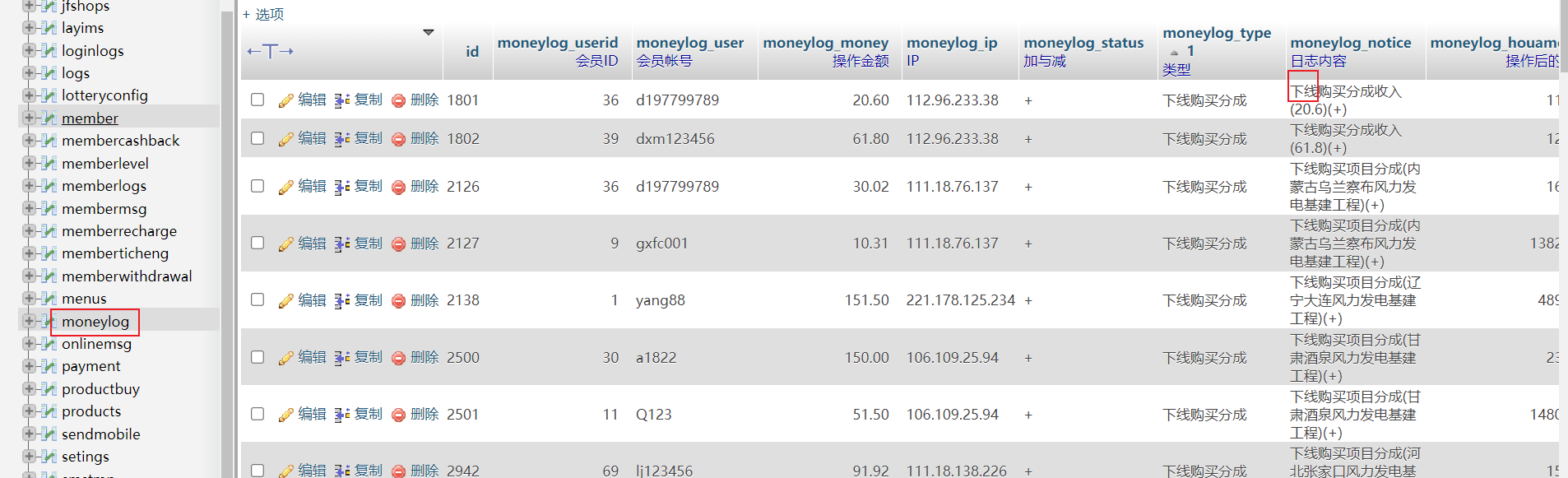

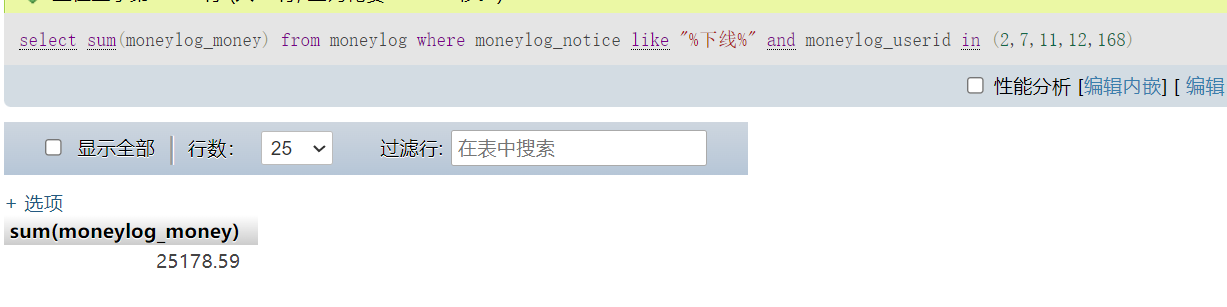

0x11.计算向网站中累计充值最多的五名会员,获得的下线收益总和

在memberrecharge中发现充值记录

1 | |

在moneylog中发现会员相关日志

此处我们需要计算下线收益,所以我们查找一下:

1 | |

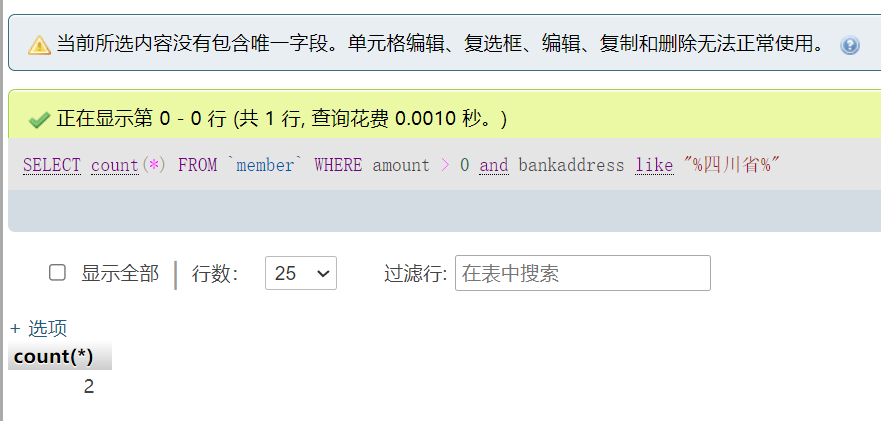

0x12.统计涉案网站中余额大于0且银行卡开户行归属于四川省的潜在受害人数量

可以在member数据库中找到:

执行sql:

1 | |

2人

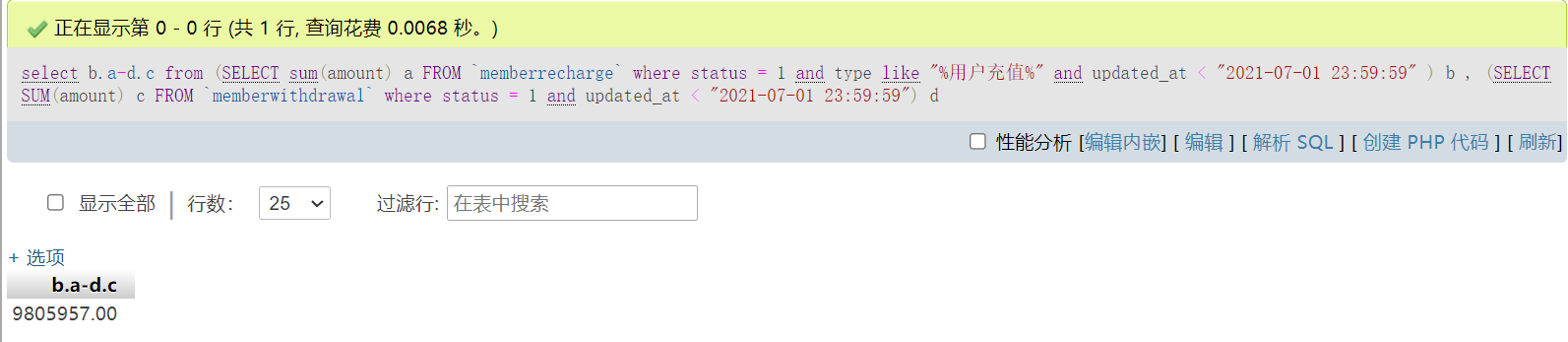

0x13.统计平台从成立之初至“2021-07-01 23:59:59”共收益多少金额

用户成功总充值金额(不包括平台赠送)-用户成功总提现金额

首先查询一下用户总共充值了多少钱:

1 | |

然后查询一下用户取出了多少钱:

1 | |

最后两个相减一下就好了,但是此处可以合并为一句:

1 | |

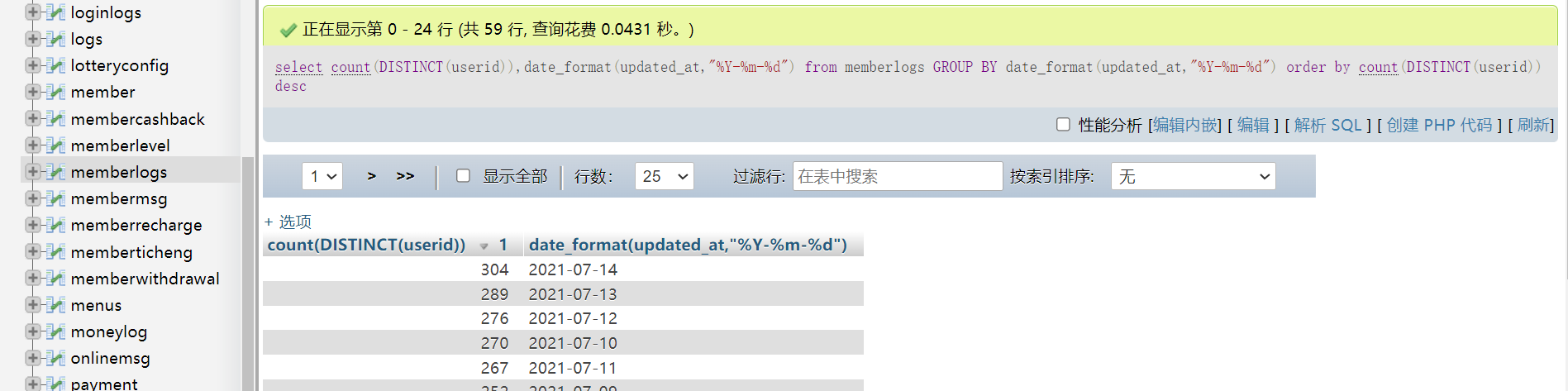

0x14.统计涉案网站哪一天登录的会员人数最多

1 | |

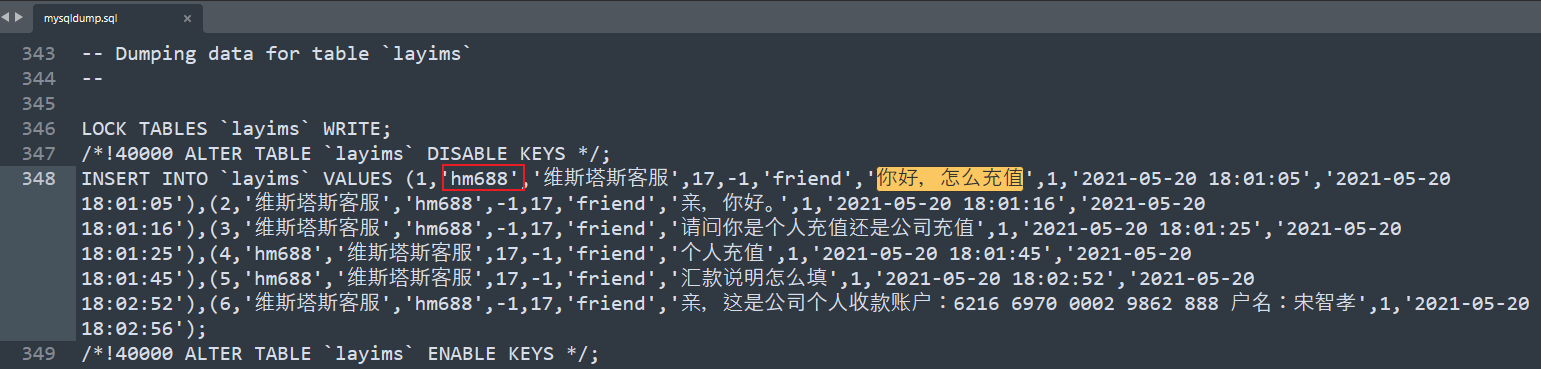

0x15.写出涉案网站中给客服发送“你好,怎么充值”的用户的fusername值。(答案参考格式:lanmaobei666)

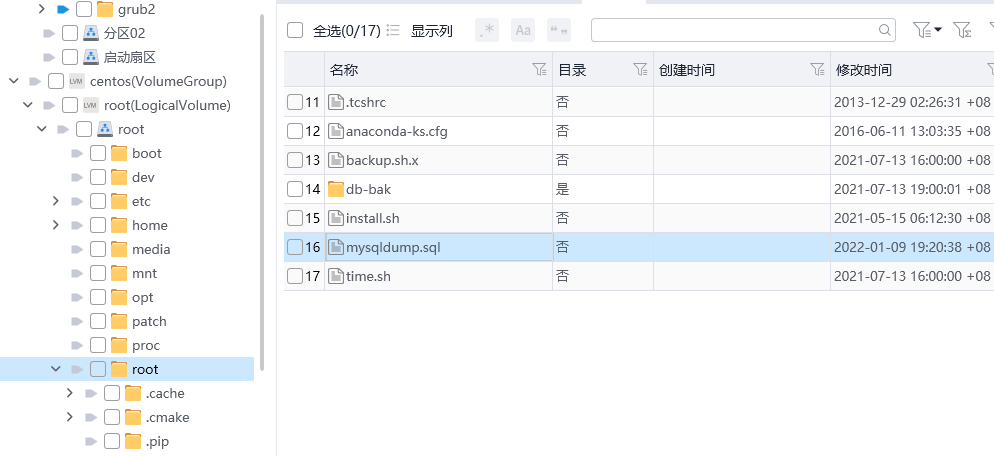

在/root目录下发现一个mysqldump.sql文件

导出: